Podcast en vivo sobre ciberseguridad con los especialistas Leonardo Alfaro g Osman Montenegro, nos estarán conversando sobre las tendencias de la ciberseguridad hoy en día a nivel global, y ¿Cómo protegernos? [email protected]

|

Monday

|

Tuesday

|

Wednesday

|

Thursday

|

Friday

|

Saturday

|

Sunday

|

|---|---|---|---|---|---|---|

|

0 events,

|

0 events,

|

0 events,

|

2 events,

-

Podcast en vivo sobre ciberseguridad con los especialistas Leonardo Alfaro g Osman Montenegro, nos estarán conversando sobre las tendencias de la ciberseguridad hoy en día a nivel global, y ¿Cómo protegernos? [email protected]

-

Podcast en vivo sobre ciberseguridad con los especialistas Leonardo Alfaro g Osman Montenegro, nos estarán conversando sobre las tendencias de la ciberseguridad hoy en día a nivel global, y ¿Cómo protegernos? |

0 events,

|

0 events,

|

0 events,

|

|

0 events,

|

0 events,

|

0 events,

|

0 events,

|

2 events,

-

• Principios de ciberseguridad • Como Microsoft protege las áreas de trabajo • Familia Defender [email protected]

Free

-

• Principios de ciberseguridad • Como Microsoft protege las áreas de trabajo • Familia Defender |

0 events,

|

0 events,

|

|

0 events,

|

0 events,

|

0 events,

|

2 events,

-

Los ataques de ransomware han evolucionado desde simples ataques de cifrado de archivos hasta amenazas más complejas y devastadoras, que tienen como objetivo principal las organizaciones. Acompáñenos de la mano de nuestros expertos, [email protected]

-

Los ataques de ransomware han evolucionado desde simples ataques de cifrado de archivos hasta amenazas más complejas y devastadoras, que tienen como objetivo principal las organizaciones. Acompáñenos de la mano de nuestros expertos, |

2 events,

-

-

Agenda. • Intune • Defender for office 365 Expositor Juan Gonzalez |

0 events,

|

0 events,

|

|

0 events,

|

0 events,

|

0 events,

|

0 events,

|

0 events,

|

0 events,

|

0 events,

|

|

0 events,

|

0 events,

|

0 events,

|

2 events,

-

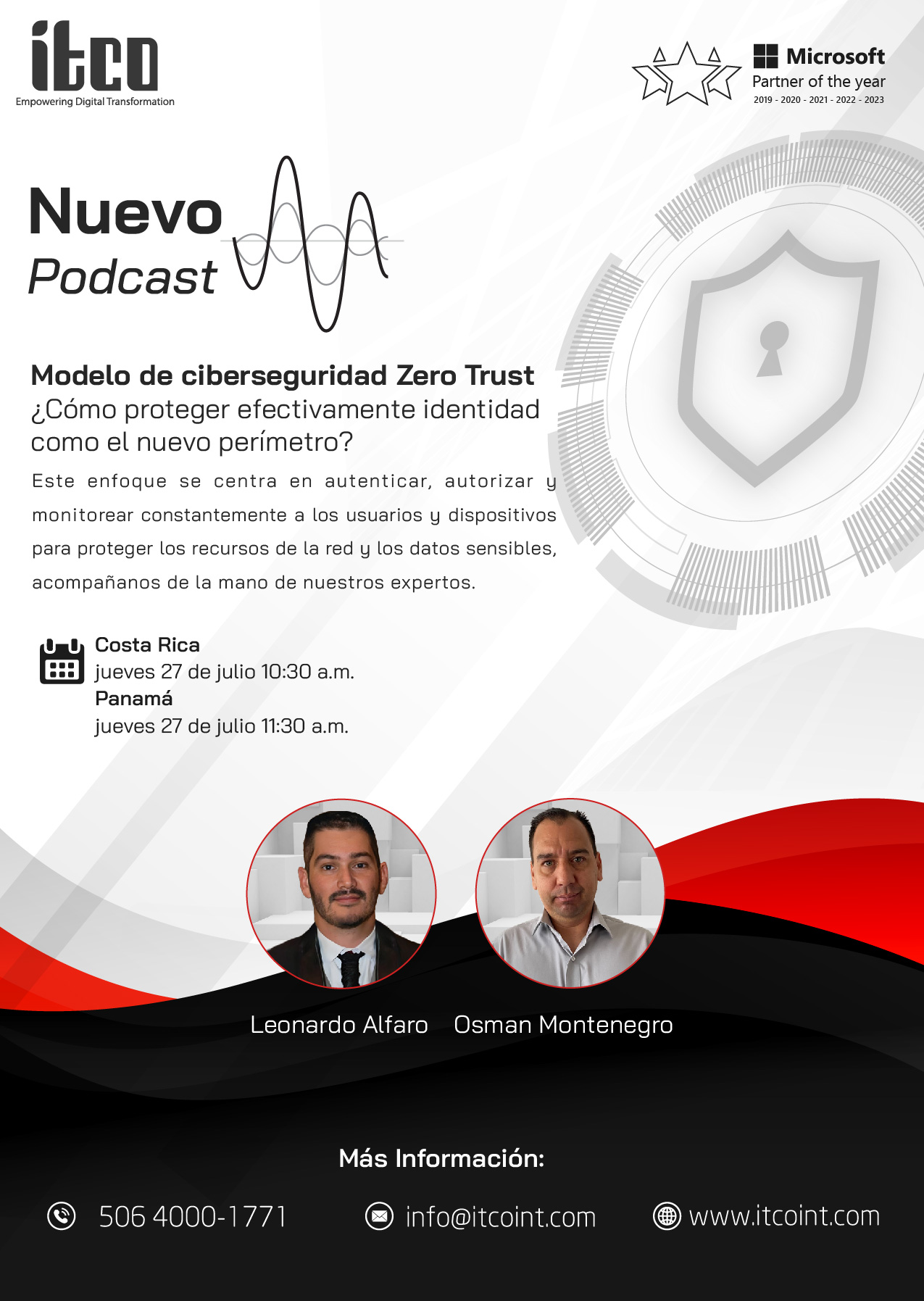

¿Cómo proteger efectivamente identidad como el nuevo perímetro? Este enfoque se centra en autenticar, autorizar y monitorear constantemente a los usuarios y dispositivos para proteger los recursos de la red y los datos sensibles, acompañanos de la mano de nuestros expertos. Enlace Directo [email protected]

-

¿Cómo proteger efectivamente identidad como el nuevo perímetro? Este enfoque se centra en autenticar, autorizar y monitorear constantemente a los usuarios y dispositivos para proteger los recursos de la red y los datos sensibles, acompañanos de la mano de nuestros expertos. Enlace Directo |

0 events,

|

0 events,

|

0 events,

|

|

0 events,

|

3 events,

-

Tenga una visión más clara de cómo migrar y modernizar con éxito su infraestructura y cargas de trabajo en Azure. Con las herramientas y la confianza necesarias para tomar decisiones informadas que impulsen el crecimiento y la agilidad de su organización. Le invitamos a participar en nuestra charla. Link del evento [email protected]

-

Tenga una visión más clara de cómo migrar y modernizar con éxito su infraestructura y cargas de trabajo en Azure. Con las herramientas y la confianza necesarias para tomar decisiones informadas que impulsen el crecimiento y la agilidad de su organización. Le invitamos a participar en nuestra charla.

Al aprovechar estas herramientas, su empresa puede convertir los datos en conocimientos accionables, lo que les permite innovar, mejorar la eficiencia operativa y mantener una ventaja competitiva en un mundo empresarial en constante cambio. Le invitamos a participar en nuestra charla. Link del evento [email protected] |

0 events,

|

0 events,

|

0 events,

|

0 events,

|

0 events,

|