AvePoint Policies & Insights

LIBERTAD PARA LOS USUARIOS

SEGURIDAD PARA LOS NEGOCIOS

COLABORACIÓN SEGURA HECHA FÁCIL CON PI

Las organizaciones deben apoyar la rápida adopción de los usuarios y minimizar el riesgo de colaboración. Itco Cloud y AvePoint te dan la mejor solución para reducir la carga de TI. Policies & Insights para Microsoft 365 es la herramienta de seguridad para buscar, priorizar, corregir y aplicar controles de seguridad en Teams, Groups, SharePoint y OneDrive.

Con PI, las organizaciones pueden liberar la adopción de los usuarios y el poder y tipos de controles de seguridad de Microsoft 365 para información sensible, sin convertirse en expertos en seguridad. PI guía a los administradores hacia los controles adecuados con información priorizada. Establece controles robustos, que se aplican automáticamente, desde un solo lugar.

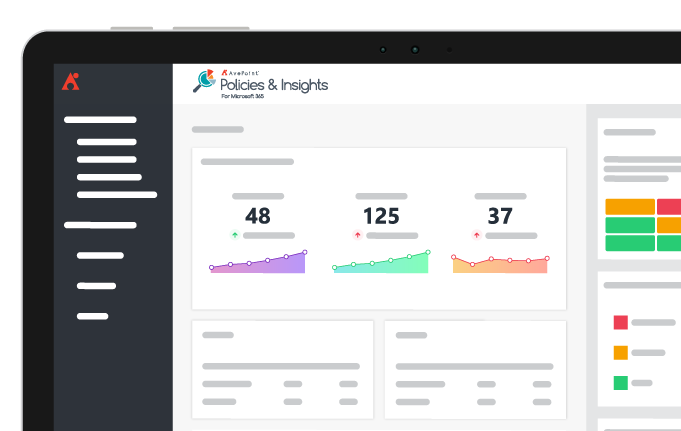

Transforma los servicios e informes básicos de seguridad.

Las auditorías e informes de seguridad y permisos nunca han sido tan fáciles. PI proporciona un único panel para todo lo que necesitas para demostrar que Teams, Sites, Groups y OneDrive están bajo control. Informa, audita y corrige los problemas a granel para ahorrar tiempo y dinero.

Ya sea administrando el tenant de Microsoft 365 de un cliente, o simplemente dándoles herramientas que rijan, aplicaremos automáticamente directivas de seguridad y configuración, crearemos informes de auditoría, realizaremos cambios en los permisos y mucho más sin limitar el trabajo de los equipos.

Mantén seguros los espacios de trabajo de tus clientes. Te damos herramientas para ayudar a generar confianza y entregar resultados, asegurándonos de que tus clientes regresen una y otra vez.

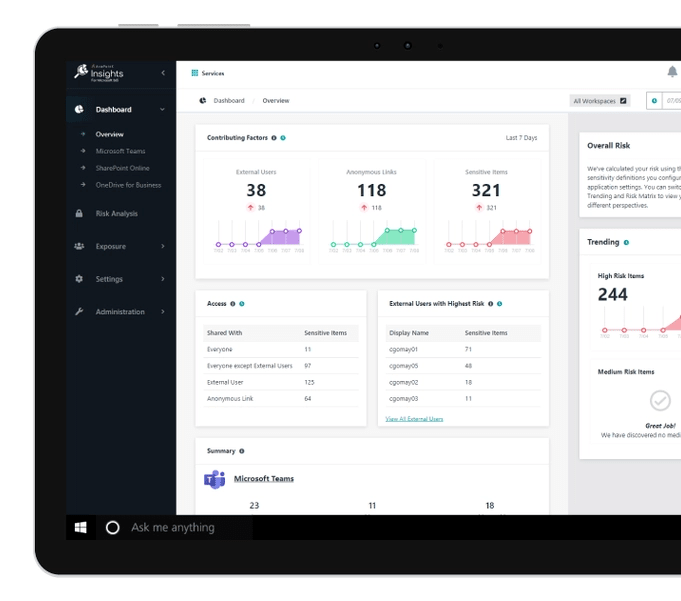

Encuentra y Prioriza

- Agrupa accesos, sensibilidad y datos de actividad.

- Define el riesgo según regulaciones y tipos de información.

- Prioriza para exponer fácilmente los problemas y enfocarte en lo importante.

Monitorea y Corrige

- Paneles de seguridad que resaltan enlaces anónimos y exposición de información confidencial.

- Examina a fondo problemas conocidos y potenciales.

- Corrige en el acto – edita permisos en lote.

Aplica y Previene

- Utiliza Políticas automatizadas para evitar desviaciones en configuración.

- Desencadena alertas o reverso de cambios no autorizados.

- Monitorea el mejoramiento a través del tiempo. Comprueba la seguridad de tu colaboración.

Con PI de Avepoint, la seguridad de la información que compartimos se traduce en:

Los costos fijos se reducen con la administración central de usuarios y permisos de Microsoft 365

- Automatizar y asegurar

Nunca te dejes enredar por los controles de acceso fuera de control. Los permisos fuera de la directiva, la configuración de uso compartido y las restricciones de pertenencia se corrigen automáticamente. - Agrupar en lotes

Crea y administra los permisos de Microsoft 365, Teams, SharePoint, Groups y OneDrive, así como la configuración de seguridad con controles por lotes para facilitar la configuración y las actualizaciones iniciales. - Seguridad por accesos

El acceso según permisos otorgado a uno o varios tenants significa que puedes delegar la información y administración de manera segura. - Informes procesables

Busca objetos, usuarios, permisos o incluso acciones con informes completos. A continuación, toma medidas rápidas y decisivas sobre los resultados.

Toda la potencia (sin el proyectil)

- Auditoría e investigación

¿Pesadilla de permisos? ¿Usuarios en la sombra? ¿Usuarios externos? Investiga fácilmente los cambios de usuarios, elementos, eliminaciones y permisos con informes integrados. - Quién, qué, y cuándo

Averigua quién tiene acceso a qué contenido y, a continuación, edita de forma masiva para modificar, quitar o copiar la configuración para obtener protección adicional. - Intercambio de bloqueos

Restringe el acceso y el uso compartido de servicios críticos de Microsoft 365, incluidos Teams, SharePoint Online, Groups, OneDrive para la Empresa y Sites. - Priorizar cómo funcionan sus clientes

Los informes de permisos no son suficientes. Da prioridad a los conocimientos de seguridad en función de cómo sus clientes definan el riesgo, ya sean regulaciones y controles gubernamentales, industriales u organizativos.

- Tu propia tienda de servicios de seguridad Protege la pertenencia, la seguridad y los permisos en Teams, Groups, Sites y OneDrive. No te conformes con controles totales o inexistentes en el inquilino. Implementa controles de seguridad basados en el contexto del área de trabajo.

- Prueba de trabajo Responde a las solicitudes de auditoría con informes sobre servicios, usuarios y configuraciones, incluidas las acciones administrativas, para validar fácilmente las tarifas de servicio.

- Configúralo y olvídalo Una vez que habilites los servicios de seguridad, la falta de rumbo en la configuración se puede revertir automáticamente. O bien, notifica a los usuarios y administradores de los cambios realizados por fuera de la directiva.

POLICIES

- Fija políticas basándote en Insights o en las directrices de la compañía que se cumplen automáticamente.

- Aplica políticas en Microsoft Teams, Microsoft 365 Groups, SharePoint y OneDrive para que la colaboración sea segura.

- Alerta o revierte cambios que no cumplan las políticas, hasta cada 2 horas.

- Accede a violaciones y repáralas con unos pocos clics.

- Las políticas se desencadenan basados en el feed de actividad de datos de Microsoft.

- Más de 20 políticas están listas para ser configuradas con unos pocos clics, para que puedas aplicar selectivamente regulaciones a áreas de trabajo basándote en contexto, tal como metadata o tipos de información sensible:

- Aplicación de clasificación

- Restricción de creación

- Configuración de divulgación externa

- Restricciones de eliminación

- Restricción de Lista / Biblioteca de números de objetos

- Protección de permisos de legado

- Remoción de invitados inactivos

- Prevención de uso compartido directo.

- Restricción de membresía / propiedad

- Visibilidad de grupo en Outlook

- Restricción de número de propietarios

- Miembros de Grupo predefinidos (a través de la integración con Cloud Governance)

- Escaneo de usuarios externos

- Restricción de número de sitios recaudados por administrador.

- Detección de usuarios fantasma

- Restricción de eliminación de Groups / Teams

- Restricciones de Privacidad

- Configuración de solicitud de acceso

- Restricción de creación y subida de información

- Restricción de punto de recogida de Administrador /Propietario.

- Configuración de uso externo de contenido del sitio.

- Restricción de Usuario / grupo

- Restricción de Usuario / grupo

- Configuración de Uso compartido a nivel de Tenant.

INSIGHTS

- Combina permisos de Microsoft 365 y datos de seguridad con actividad y tipos de información sensible.

- Reporta permisos de data en tus tenants o examina a fondo Teams, Groups, SharePoint y Onedrive, para monitorear servicios o usuarios específicos.

- Prioriza problemas críticos según tu definición de riesgo – basado en los tipos de información sensible de Microsoft 365, la etiqueta de sensibilidad y tu definición de exposición.

- Selecciona de las plantillas de Microsoft sobre información sensible según industria o región, o construye tus propias plantillas dentro de los centros de seguridad y gobernanza de Microsoft 365.

- Usa nuestras definiciones recomendadas de exposición o ajusta la configuración de grupos grandes o usuarios externos.

- Resalta los problemas prioritarios con el puntaje de riesgo (risk scoring), tales como oversharing de contenido sensible o enlaces anónimos que no expiran.

- Examina a fondo los problemas potenciales conocidos y edita directamente los reportes usando el contexto completo que te brinda la historia de actividad y la sensibilidad del contenido.

- Toma acciones individualmente o en lote para expirar, remover o editar los permisos otorgados a usuarios externos, shadow users u otorgados a través de enlaces anónimos.

- Delega el control de un alcance específico a un grupo definido de usuarios dedicados.

Los paneles de seguridad muestran reducción en el riesgo y progreso en el tiempo para enlaces anónimos, acceso de usuarios externos y shadow users.

Acelera la adopción de los usuarios y garantiza el éxito empresarial de tus clientes.

¿Estás listo para dar el siguiente paso en seguridad y monitoreo con AvePoint PI?

Por favor completa el siguiente formulario y en breve uno de nuestros asesores te contactará: